Hoy, día 1 de abril, se celebra el «CyberDeception Day», y desde Perseus queremos intentar acercar este término que consideramos que será uno de los grandes protagonistas en los próximos años.

La práctica del engaño (que es el significado de la palabra Deception) es una táctica tan antigua como la guerra misma, y ha jugado roles cruciales en innumerables conflictos a lo largo de la historia. Esta técnica, que implica el uso de trucos, falsificaciones y desinformación para confundir y manipular al enemigo, ha evolucionado con el tiempo, adaptándose a las cambiantes modalidades de combate. Desde las ingeniosas estrategias de líderes y generales hasta su sofisticada aplicación en el ciberespacio, el arte del engaño ha demostrado ser un instrumento de poder incalculable.

Para comprender mejor su utilidad, lo mejor es echar un vistazo a la historia, explorando cinco de las campañas militares de engaño más destacadas de la historia, para luego sumergirnos en cómo usar esta técnica en la actual era digital.

- El Caballo de Troya (siglo XII a.C.) – Posiblemente el ejemplo más antiguo y emblemático de engaño, permitió a los griegos infiltrarse y conquistar la ciudad de Troya, marcando un hito en la estrategia militar basada en el engaño.

- La Operación Bodyguard (1944) – En la Segunda Guerra Mundial, los Aliados desplegaron una campaña de engaño masivo para ocultar el verdadero lugar del «Desembarco de Normandía». A través de la creación de ejércitos ficticios y la difusión de información falsa, lograron desviar la atención de las fuerzas alemanas, contribuyendo decisivamente al éxito de la operación.

- La Batalla de Kursk (1943) – La Wehrmacht alemana empleó técnicas de engaño para ocultar sus verdaderas intenciones antes de la batalla más grande de tanques de la historia. Sin embargo, la inteligencia soviética logró desentrañar los planes alemanes, preparándose adecuadamente para la confrontación.

- La Operación Bertram (1942) – Durante la Segunda Guerra Mundial, los Aliados utilizaron el engaño para ocultar el tamaño y la ubicación de sus fuerzas antes de la segunda batalla de El Alamein. A través del camuflaje y falsas construcciones, lograron sorprender al Afrika Korps de Rommel.

- La Operación Fortitude (1944) – Parte de la Operación Bodyguard, esta estrategia de engaño específicamente buscó convencer a los alemanes de que los desembarcos del Día D ocurrirían en Pas-de-Calais, y no en Normandía. El uso extensivo de señuelos y la difusión de inteligencia falsa fueron clave en su ejecución.

Con la llegada de la era digital, el engaño ha encontrado un nuevo campo de batalla: el ciberespacio.

Las tecnologías de cyberdeception, como los honeypots y honeynets que eran los elementos usados desde hace más de 30 años, han evolucionado para incluir sistemas más sofisticados que imitan activos críticos de IT para engañar a los atacantes. Estas tecnologías crean entornos falsos, llenos de trampas y señuelos, para detectar, desviar o estudiar los ataques antes de que alcancen los activos reales. Las soluciones actuales de deception integran automatización y aprendizaje automático para generar señuelos y escenarios de ataque convincentes, mejorando así la detección de amenazas avanzadas y la respuesta a incidentes sin aumentar significativamente la carga de trabajo de los equipos de seguridad.

Para tratar de generar una metodología en el uso de esta tecnología, MITRE ha creado MITRE Engage, que explica los elementos a tener en cuenta al tratar de crear un sistema de engaño. El objetivo final de esta tecnología es la de «comprometer» al adversario, cortando su ataque en fases tempranas haciendo que invierta tiempo y recursos en atacar objetivos falsos y de ningún valor para la organización, en lugar de descubrir aquellos activos valiosos, mientras que se descubre información de inteligencia de los TTPs (Tácticas, Técnicas y Procedimientos) del atacante.

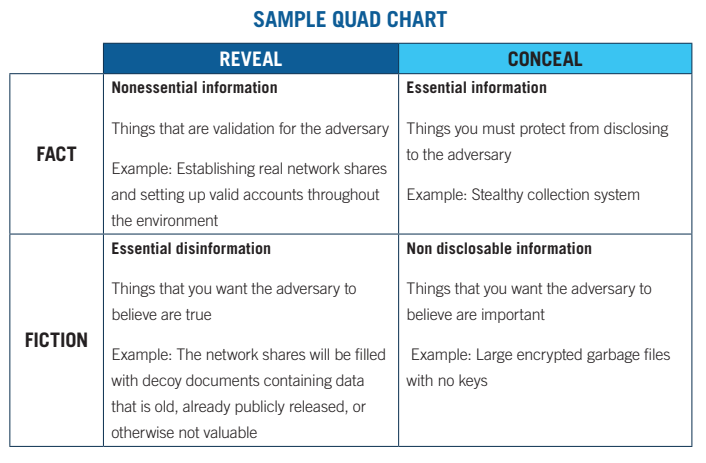

Podemos resumir que los objetivos de la práctica de Deception son los siguientes:

- Ocultar información esencial, importante, de la organización, pero que un atacante no lo descubra.

- Revelar información no esencial, e incluso falsa, para que el atacante los ataque, y pueda ser descubierto por los defensores.

Cuando hablamos de Deception, siempre viene a la cabeza el uso de sistemas que emulan elementos reales (como son los honeypots). Pero no nos tenemos que centrar sólo en ellos. Sin negar que son un pilar importante, es importante tener en cuenta que se usan dentro de una historia de cobertura, que debe ser coherente y aplicarse de forma global, para aumentar el atractivo del entorno falso frente al entorno real.

No hablamos de desplegar un honeypot que simula una web en la DMZ y » ver qué pasa». Eso no aporta valor real por si solo. Hablamos de asumir que en un momento dado la empresa se va a ver comprometida, probablemente desde interior (uno de los casos de uso de CyberDeception, por ejemplo, un phishing que descarga un malware que permite el acceso remoto al equipo de un usuario). Una vez que están en nuestra red, ¿qué métodos de defensa van a evitar que el adversario termine por descubrir nuestros activos mas importantes? ¿Cómo podremos detectarlos si consiguen vulnerar nuestras soluciones de seguridad?

Es en estos escenarios donde los sistemas de Deception muestran su fortaleza. No sólo desplegando entornos falsos, sino haciendo que sean más atractivos y con más facilidad de descubrimientos que los reales. De esta forma, a través de estos sistema de Deception podemos:

- Desplegar credenciales falsas en los equipos de la organización que apunten a aplicaciones alojados en estos entornos.

- Generar reglas de FW más flexibles para que, mientras un entorno productivo no permite descubrir de primeras sistemas reales, sí deje entrever estos sistemas falsos. El atacante dedicará esfuerzos y sacarlos a la luz, siendo un tiempo que no dedicará a encontrar los activos de producción.

- Disponer vulnerabilidades no parcheadas para que sea más sencillo comprometerlos que otros de producción, de forma que un atacante pretenda usarlos para pivotar en la red.

- Generar usuarios falsos con credenciales débiles fácilmente crackeables.

- Generar repositorios (carpetas) de red con documentos falsos pero que aparentemente sean importantes.

- Generar perfiles falsos de «usuarios» en redes sociales que puedan ser de interés, con información en su perfil especialmente creada para que de «pistas» falsas de sistemas, aplicaciones o personal del propio perfil, de forma que los atacantes traten de atacar elementos falsos y con fácil detección.

Si no solo generamos estos sistemas de engaño con esto en mente, sino que adaptamos nuestros sistemas de defensa de forma adecuada, generamos plataformas resilientes al compromiso y con la capacidad de una detección temprana para identificar un posible intruso. ¿Cómo podemos detectarlo usando estás técnicas de engaño? Pongamos algunos ejemplos:

- Desplegamos unas credenciales falsas que conectan al servidor de Backup por RDP, y monitorizamos el uso de estas credenciales en los logs.

- Mejor todavía, si el servidor de backup no es real, sino un honeypot, y además monitorizamos cualquier tipo de conexión a dicho servidor.

- Desplegamos información de este servidor (documentos, conexiones de red falsas, conexiones y credenciales SMB falsas). El atacante perderá tiempo con este servidor.

- Como no sólo los servidores de backup son objetivo de los atacantes, podemos desplegar un falso Controlador de Dominio o un falso File Server. ¿Cómo lo hacemos más atractivo? Puede tener alguna vulnerabilidad RCE no parcheada. Monitorizando conexiones a estos equipos, detectaremos un atacante en sus fases iniciales de ataque.

- Hemos comentado antes que el uso de honeypots en DMZs no aporta valor. Esto no es cierto, depende del caso de uso. Si conjugamos de forma inteligente sistemas expuestos (ojo, no en una DMZ real compartida con otros sistemas reales), con datos expuestos en redes sociales o con falsas fugas de información, podemos detectar un intento de ataque desde el exterior. Pero se debe tener cuidado con estas prácticas, porque a veces estamos ampliando si pretenderlo nuestra superficie de ataque y lanzando una invitación a «ser atacados».

Hay diferentes formas de usar con éxito los sistemas de Deception. En nuestra experiencia, podemos dar los siguientes consejos para aprovecharlos al máximo:

- Es importante usar una historia coherente y adaptada a cada organización.

- Existen casos de uso comunes que nos encontramos en todas las organizaciones (proteger el AD, los backups o cierta información confidencial).

- La práctica de Deception y los sistemas de ciberdefensa «habituales» deben hablar y complementarse. Si se tratan somo silos, no habrá éxito. Los sistemas de protección deben parametrizarse para habilitar y servir a la historia del engaño. Del mismo modo, los sistemas de monitorización deben integrar todas las alarmas que podrían provenir del entorno de Deception.

- Se deben formar a los equipos defensivos con capacidades de Deception ya que, a pesar del uso de estas técnicas de forma «continua» es posible que al detectar un compromiso, sea necesario emplear estas capacidades para conseguir engañar a un potencial atacante del cual se haya detectado presencia en la red y se proceda a interrumpir su cadena de ataque, promoviendo de esta manera una defensa activa. De esta manera, estaremos haciendo un uso del Deceptión no solo como una maniobra de «por si acaso», sino que servirá «en tiempo de guerra».

La tecnología de Deception no es nueva, pero es recientemente cuando se han empezado a utilizar productos específicos que permiten usarla a escala en organizaciones. En Perseus somos especialistas en tecnología de CyberDeception, complementando los servicios del SOC de forma que «engañamos» a los adversarios, recogiendo telemetría de inteligencia valiosa y detectando compromisos en fases tempranas. Si quieres saber más acerca de esta tecnología, cómo puede ayudarte en tu organización y aplicarse en casos concretos, no dudes en contactarnos.